L’outil de diagnostic TPM (TPM Diagnostic Tool) est une fonctionnalité de Windows 11 qui permet d’afficher toutes les informations sur la puce TPM (Trusted Platform Module) de votre ordinateur, dont les données stockées. Cette puce TPM est présente sur la majorité des ordinateurs et elle est aujourd’hui mondialement connue pour son implication dans l’installation de Windows 11. En effet, il est nécessaire de posséder la version 2.0 de cette puce TPM pour installer Windows 11.

Vous souhaitez connaître la version du TPM de votre ordinateur ?

Vous voulez accéder aux clés d’identité d’attestation de Windows, aux certificats de clé d’endossement et à toutes les autres clés de sécurité stockées dans le TPM ?

Dans ce tutoriel, vous apprendrez à activer et à utiliser TPM Diagnostic Tool dans Windows 11, pour tout savoir si votre puce TPM !

Windows 11 : activer et utiliser TPM Diagnostic Tool

Activer TPM Diagnostic Tool

Voici les étapes à suivre pour activer l’outil de diagnostic TPM :

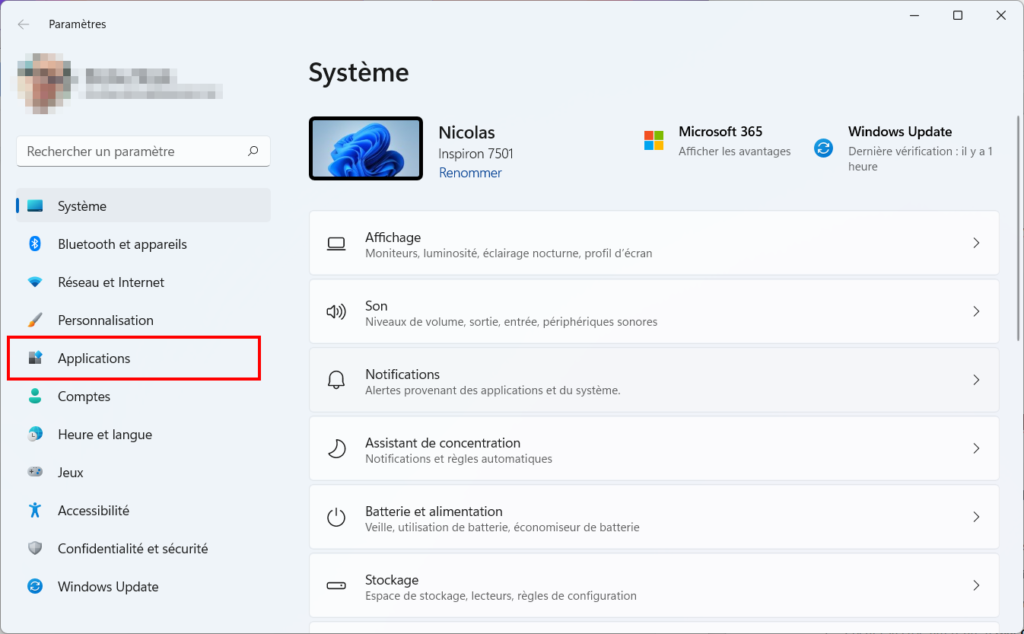

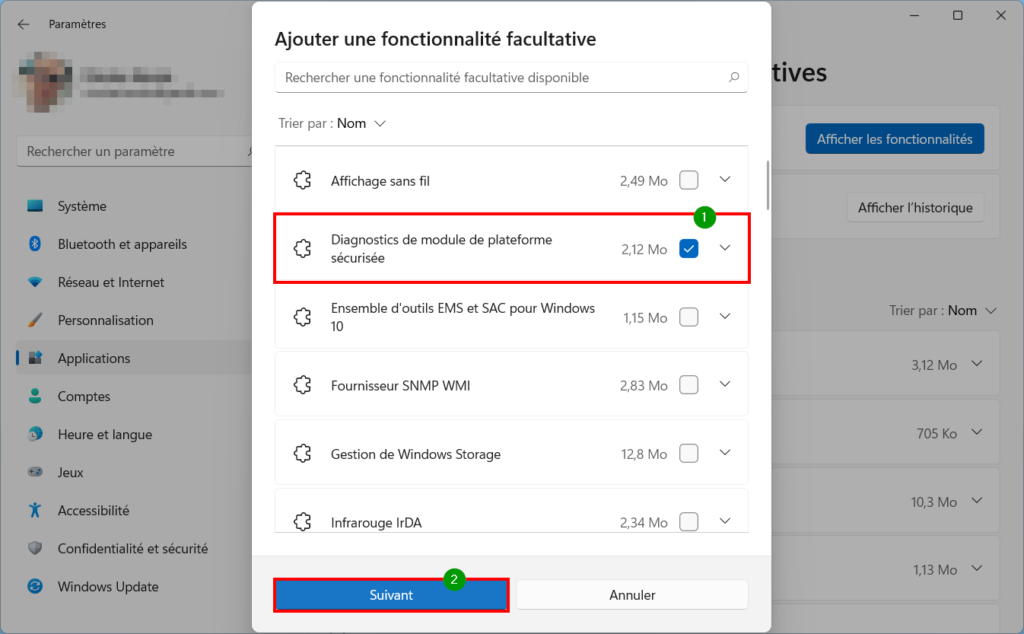

- Ouvrez les Paramètres Windows et allez dans Applications.

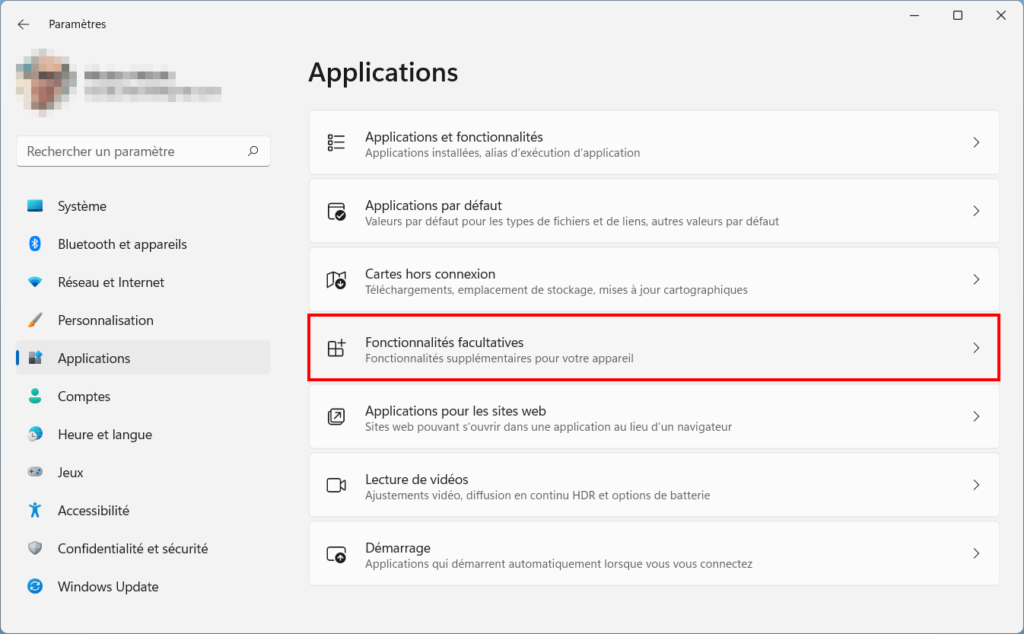

- Allez dans Fonctionnalités facultatives.

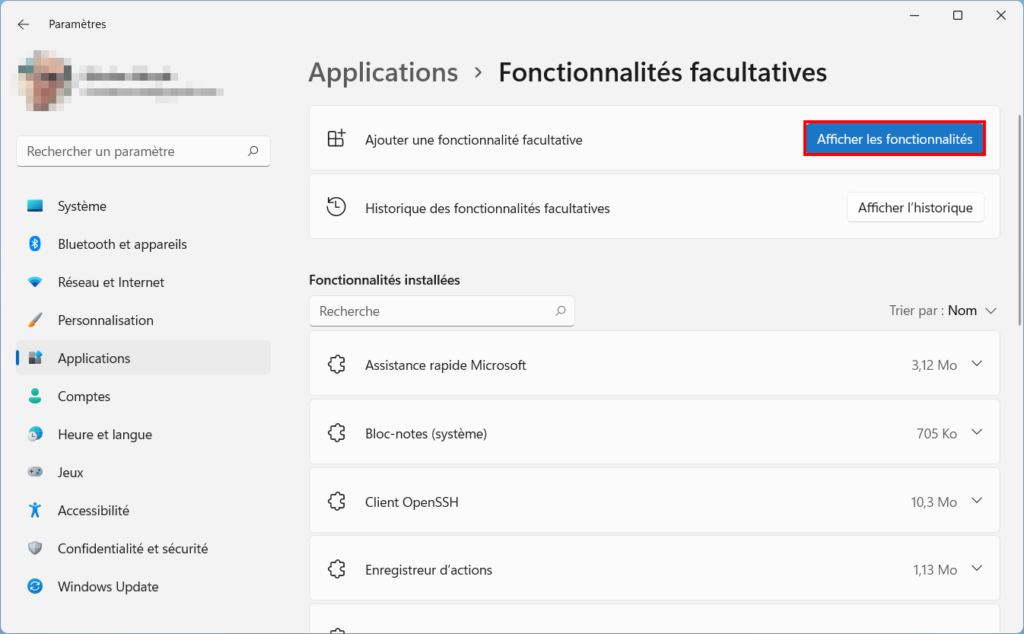

- Cliquez sur Afficher les fonctionnalités.

- Cochez la case afférente à Diagnostics de module de plateforme sécurisée, autrement dit le TPM Diagnostic Tool, puis cliquez sur Suivant.

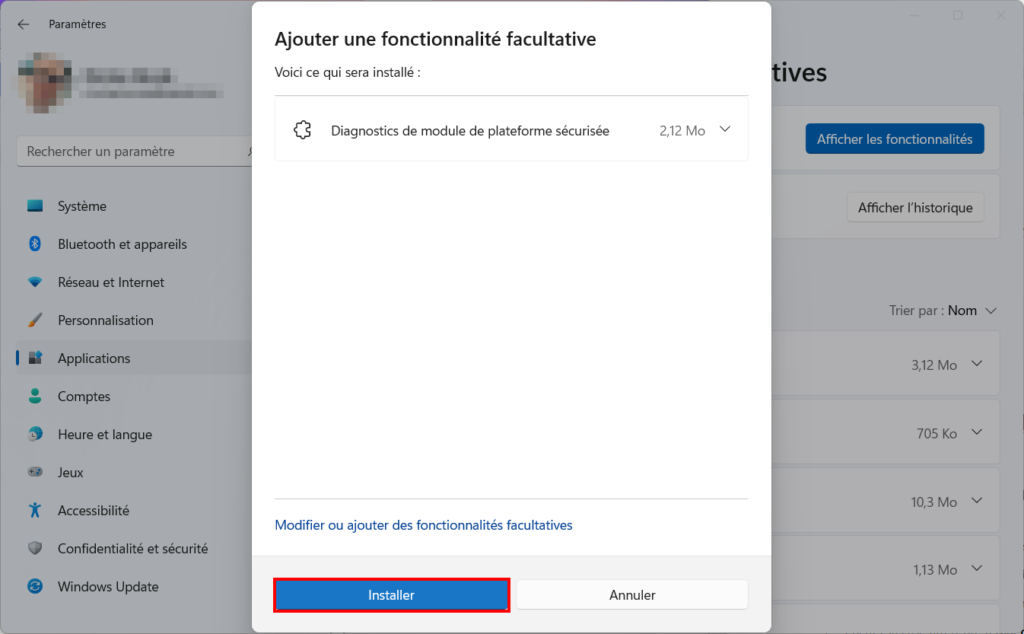

- Cliquez sur Installer.

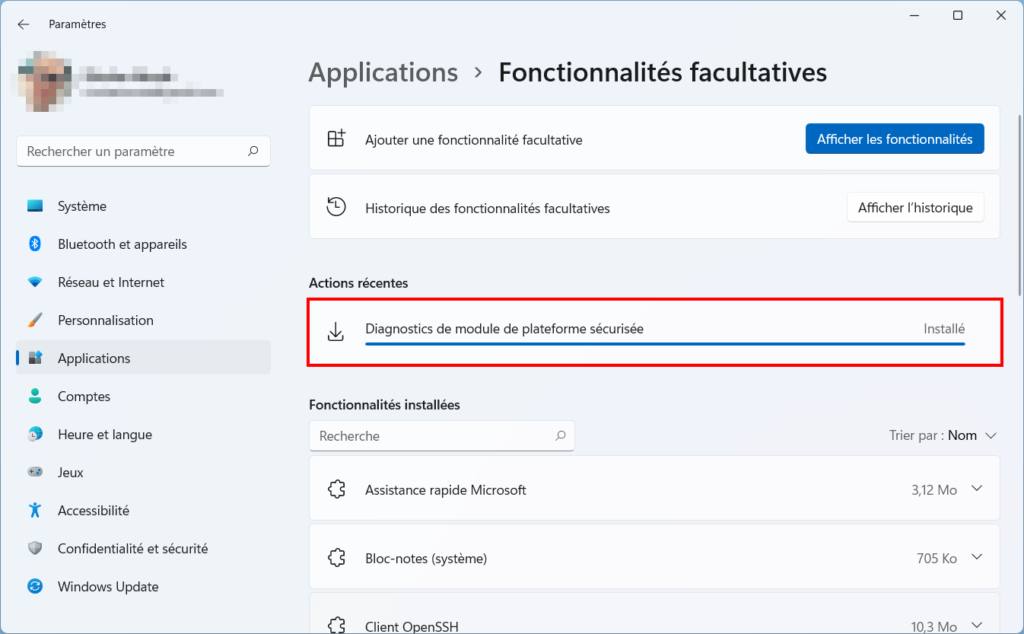

- L’installation est terminée !

Utiliser TPM Diagnostic Tool

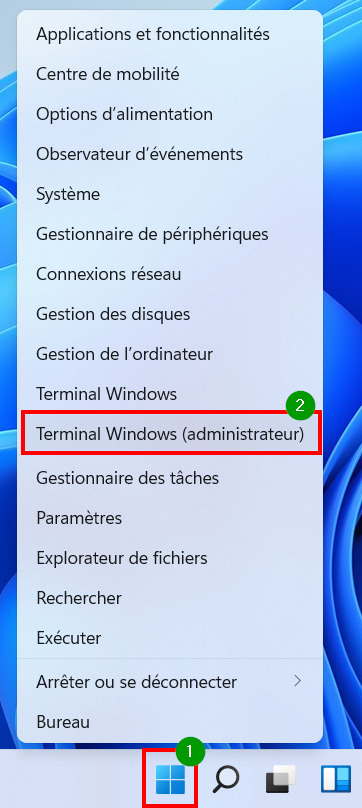

L’outil de diagnostic TPM est un outil en ligne de commande, vous devez passer par le Terminal Windows pour pouvoir l’utiliser. Rien de compliqué, vous allez voir !

Voici donc comment utiliser TPM Diagnostic Tool :

- Ouvrez le Terminal Windows en tant qu’administrateur en faisant un clic droit sur le menu Démarrer.

- Dans PowerShell, tapez la commande suivante pour afficher toutes les commandes disponibles avec l’outil de diagnostic TPM :

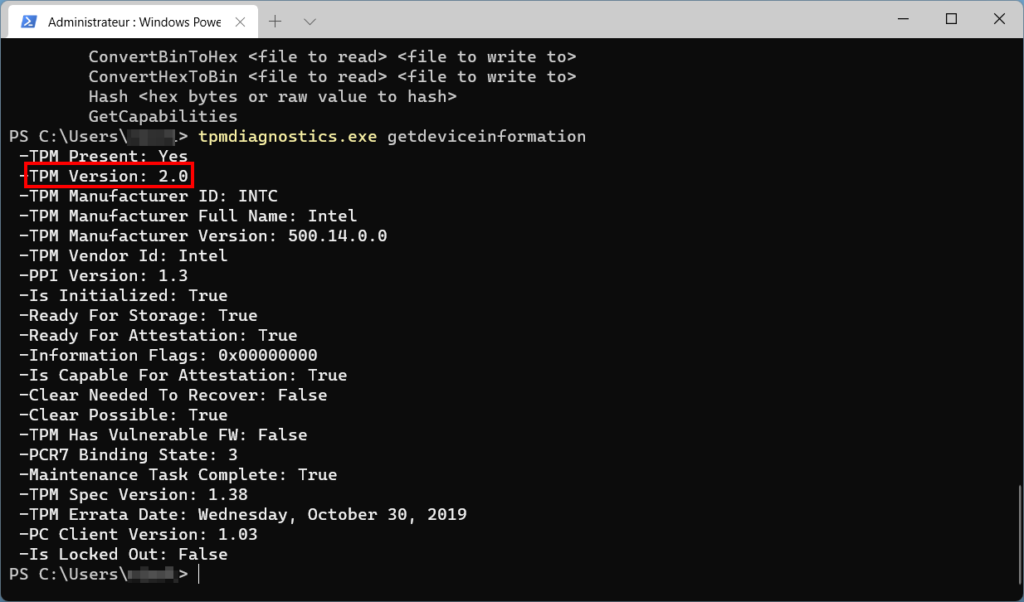

tpmdiagnostics.exe /? - Pour obtenir les informations générales sur la puce TPM de votre ordinateur (version, fabricant…) , tapez la commande suivante :

tpmdiagnostics.exe getdeviceinformationDans l’exemple ci-dessus, il s’agit d’une puce TPM 2.0 de chez Intel.

- Pour utiliser l’une ou l’autre commande de cet outil diagnostic, vous devrez utiliser la commande comme suit :

tpmdiagnostics.exe [commande] - Voici toutes les commandes disponibles avec tpmdiagnostics.exe :

tpmdiagnostics : A tool for Windows 10 build 22000 Copyright (c) Microsoft Corporation. All rights reserved. Flags: PrintHelp ( /h -h ) PromptOnExit ( -x /x ) UseECC ( -ecc /ecc ) UseAes256 ( -aes256 /aes256 ) QuietPrint ( -q /q ) PrintVerbosely ( -v /v ) Use the 'help' command to get more information about a command. Commands: TpmInfo: GetLockoutInfo IsOwned PlatformType CheckFIPS ReadClock GetDeviceInformation IfxRsaKeygenVulnerability GatherLogs [full directory path] PssPadding IsReadyInformation TpmTask: MaintenanceTaskStatus ShowTaskStatus IsEULAAccepted ProvisionTpm [force clear] [allow PPI prompt] TpmProvisioning: PrepareTPM CanUseLockoutPolicyClear CanClearByPolicy AutoProvisioning: IsAutoProvisioningEnabled EnableAutoProvisioning DisableAutoProvisioning [-o] EK: EkInfo ekchain EkCertStoreRegistry GetEkCertFromWeb [-ecc] [cert file] GetEkCertFromNVR [-ecc] [cert file] GetEkCertFromReg [-ecc] [ output file ] GetEk [-ecc] [key file] CheckEkCertState InstallEkCertFromWeb InstallEkCertFromNVR InstallEkCertThroughCoreProv EKCertificateURL WindowsAIK: InstallWindowsAIK [-skipCert] WinAikPersistedInTpm UninstallWindowsAIKCert GetWindowsAIKCert [cert file] IsWindowsAIKInstalledInNCrypt EnrollWindowsAIKCert GetWindowsAIKPlatformClaim ["fresh"] [output file] OtherKeys: PrintPublicInfo [ srk / aik / ek / handle ] [-asBcryptBlob / -RsaKeyBitsOnly / -RsaSymKeyBitsOnly] [-ecc] TestParms [ SYMCIPHER | RSA ] [ algorithm specific arguments ] EnumerateKeys NVStorage: EnumNVIndexes DefineIndex [index] [size] [attribute flags] UndefineIndex [index] ReadNVIndexPublic [index] WriteNVIndex [index] [data in hex format | -file filename] ReadNVIndex [index] NVSummary NVBootCounter: CheckBootCounter ReadBootCounter [/f] PCRs: PrintPcrs PhysicalPresence: GetPPTransition GetPPVersionInfo GetPPResponse GetPPRequest TPMCommandsAndResponses: CommandCode [hex command code] ResponseCode [hex response code] Tracing: EnableDriverTracing DisableDriverTracing FormatTrace [etl file] [output json file] DRTM: DescribeMle [MLE Binary File] Misc: Help [command name] DecodeBase64File [file to decode from base 64] EncodeToBase64File [file to encode] ReadFileAsHex [file to read] ConvertBinToHex [file to read] [file to write to] ConvertHexToBin [file to read] [file to write to] Hash [hex bytes or raw value to hash] GetCapabilities

Qu’est-ce que le TPM ?

TPM, pour Trusted Plateform Module ou module de plateforme de confiance en français, est un standard cryptographique représentée par une puce électronique : un cryptoprocesseur greffé sur la carte mère. Selon Microsoft, cette technologie « est conçue pour fournir des fonctions de sécurité basées sur le matériel ».

Les avantages principaux de cette technologie sont :

- générer, stocker et limiter l’utilisation de clés cryptographiques ;

- authentifier les appareils de la plateforme en utilisant la clé RSA unique du TPM ;

- participer à la garantie de l’intégrité de la plateforme en prenant des mesures de sécurité.

La puce contient plusieurs mécanismes de sécurité physique pour la rendre inviolable. Ainsi, les logiciels malveillants ne peuvent pas altérer ses fonctions de sécurité. Ce qui s’avère utile pour lutter contre les attaques par hameçonnage, par exemple.

L’outil de diagnostic TPM permet d’afficher toutes ces informations et d’interagir avec elles. Comme ces données sont très sensibles, nous préférons vous répéter qu’il est préférable de ne pas y toucher, sauf si vous savez parfaitement ce que vous faites.