Lorsque vous téléchargez un fichier sur Internet, qu’il s’agisse d’une image ISO d’un système d’exploitation, d’un programme ou d’une archive, il peut arriver que ce fichier soit endommagé pendant le transfert ou modifié de façon malveillante. Pour s’assurer que le fichier téléchargé est bien conforme à l’original, on utilise une somme de contrôle, aussi appelée checksum.

Dans cet article, nous allons voir ce qu’est une somme de contrôle, à quoi elle sert, comment elle fonctionne, et pourquoi elle est essentielle pour vérifier l’intégrité de vos fichiers.

Qu’est-ce qu’une somme de contrôle ?

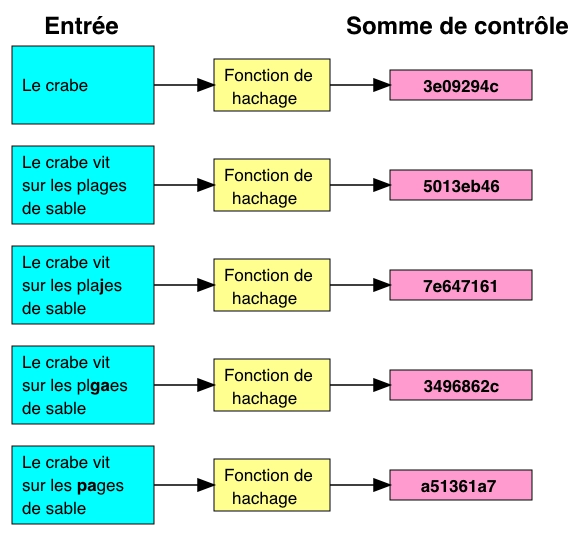

Une somme de contrôle est une courte séquence de caractères (des chiffres et des lettres) générée à partir du contenu d’un fichier grâce à une formule mathématique appelée fonction de hachage. Elle agit un peu comme une empreinte digitale du fichier : chaque fichier a une empreinte unique.

Par exemple, voici une somme de contrôle SHA-256 du fichier ISO de Windows 11 24H2 :

b73aa55db50d2ad348f61c6537da05c0d6ded78a143763454e977be85b444119Si vous appliquez la même fonction de hachage sur un autre fichier, même légèrement différent (ne serait-ce qu’un seul octet modifié), vous obtiendrez une somme de contrôle totalement différente.

À quoi sert une somme de contrôle ?

Elle permet de vérifier l’intégrité d’un fichier. Concrètement, voilà comment cela fonctionne :

- L’éditeur du fichier (Microsoft, Canonical, etc.) publie la somme de contrôle officielle du fichier original sur son site.

- Vous téléchargez ce fichier.

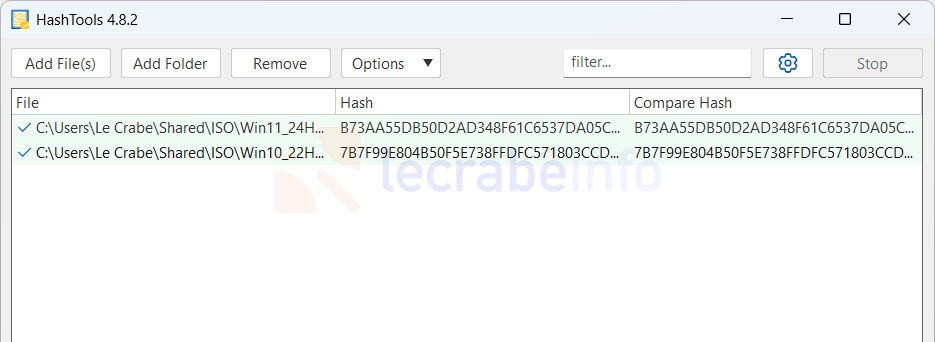

- Vous calculez vous-même la somme de contrôle du fichier téléchargé à l’aide d’un utilitaire (HashTab, PowerShell…).

- Vous comparez votre résultat avec la somme officielle. Si les deux sont identiques : le fichier est intact ; si elles diffèrent : le fichier a été altéré, corrompu ou modifié.

C’est une méthode simple mais très efficace pour éviter d’installer un fichier malveillant ou inutilisable.

Où utilise-t-on les sommes de contrôle ?

Les sommes de contrôle sont utilisées dans de nombreux domaines, notamment :

- Téléchargement de logiciels : pour vérifier que le fichier n’a pas été altéré.

- Mises à jour système et pilotes : pour garantir l’intégrité des fichiers à installer.

- Stockage à long terme : pour s’assurer que les fichiers archivés ne se corrompent pas dans le temps.

- Cybersécurité : pour surveiller les logs systèmes et détecter les modifications suspectes.

- Échanges de données sur les réseaux : pour valider les transmissions entre serveurs, y compris sur TCP ou UDP.

- Domaines sensibles : comme la santé, la finance ou l’e-commerce, où chaque donnée transmise doit rester intacte.

Les différents types de fonctions de hachage

Il existe plusieurs fonctions de hachage. Chacune produit une somme de contrôle d’une longueur différente :

- MD5 : rapide, mais peu sûr aujourd’hui (vulnérable aux collisions).

- SHA-1 : plus sûr que MD5, mais également obsolète.

- SHA-256 : recommandée actuellement, très fiable pour vérifier l’intégrité des fichiers.

- SHA-512 : encore plus robuste, mais moins utilisée au quotidien.

Pour un usage personnel, comme vérifier un ISO de Windows ou d’Ubuntu, SHA-256 est un excellent choix.

Notez qu’une fonction de hachage fonctionne dans un seul sens : on peut générer un hash à partir d’un fichier, mais il est mathématiquement impossible de retrouver le fichier original à partir de sa somme de contrôle.

Comment calculer une somme de contrôle ?

Il existe plusieurs manières de calculer une somme de contrôle. Par exemple, sur Windows :

-

via PowerShell :

PowerShellGet-FileHash "Chemin\vers\le\fichier" -Algorithm SHA256 -

via des logiciels gratuits comme HashTab ou HashTools, qui s’intègrent dans le menu contextuel de Windows (clic droit).

Pour en savoir plus, consultez notre tutoriel :

Vérifier l’intégrité d’un fichier (MD5, SHA1, SHA256…) sur WindowsAvantages et limites des sommes de contrôle

Les sommes de contrôle offrent de nombreux bénéfices, mais elles présentent aussi certaines limites qu’il est important de connaître pour les utiliser à bon escient.

Les avantages

Parmi leurs principaux avantages, on peut citer leur capacité à détecter très rapidement les erreurs. Il suffit de comparer deux sommes de contrôle pour savoir si un fichier a été modifié, sans avoir besoin d’ouvrir ou d’examiner son contenu. Cela permet un gain de temps considérable et une grande efficacité dans la détection des altérations.

Elles sont également très fiables pour garantir l’intégrité des fichiers. En effet, les fonctions de hachage telles que SHA-256 produisent une empreinte unique pour chaque fichier, et la moindre modification du contenu génère un résultat totalement différent. C’est ce qui rend ces outils si efficaces pour valider l’authenticité d’un fichier.

Autre point fort : leur polyvalence. Les sommes de contrôle peuvent être utilisées sur une grande variété de données numériques — fichiers systèmes, documents, archives, bases de données, etc. Elles sont aussi bien adaptées aux vérifications ponctuelles qu’à une intégration dans des systèmes automatisés de supervision ou de sécurité.

Les limites

Cependant, les sommes de contrôle ont aussi leurs limites. Il est important d’en avoir conscience pour ne pas lui accorder une confiance excessive ou l’utiliser dans des cas où elle n’est pas adaptée.

D’abord, il faut comprendre qu’une somme de contrôle ne détecte pas toutes les erreurs possibles. Il existe des cas où la somme de contrôle ne détecte pas certaines altérations, surtout avec des méthodes de vérification simples comme CRC32 ou MD5. Par exemple, si des morceaux de données sont réarrangés dans un fichier sans que son contenu global change en apparence, il est possible que la somme calculée reste la même. Cela peut donner l’impression que le fichier est intact alors qu’il a en réalité été modifié.

Ensuite, certains algorithmes de hachage sont aujourd’hui considérés comme obsolètes. C’est le cas de MD5 et SHA-1, qui présentent des vulnérabilités connues. Des attaquants peuvent générer deux fichiers différents ayant la même empreinte (on parle alors d’attaque par collision), ce qui rend ces fonctions inadaptées pour des usages sensibles.

Par ailleurs, il est important de garder à l’esprit qu’une somme de contrôle ne permet que de signaler un problème, pas de le résoudre. Si la vérification échoue, il faudra récupérer à nouveau le fichier ou prendre des mesures correctives. La somme ne fournit aucune capacité de réparation.

Enfin, dans un cadre professionnel, la mise en œuvre d’un système fiable de vérification par checksum peut se révéler assez exigeante. Cela implique souvent de déployer des outils d’automatisation, de gérer des bases de référence pour les empreintes et de mettre en place un suivi rigoureux, ce qui demande du temps et des ressources.

En conclusion, la somme de contrôle est une méthode simple et efficace pour vérifier l’intégrité d’un fichier. En quelques secondes, il est possible de comparer une empreinte numérique et de s’assurer qu’un fichier n’a pas été altéré. Cela permet aussi de prévenir de nombreux problèmes comme la corruption de données, la présence de logiciels malveillants ou les erreurs lors du téléchargement.

N’hésitez pas à l’utiliser dans votre quotidien informatique !