Pour la première fois, Le Crabe Info propose une analyse et un compte rendu sur les points clés de la cybersécurité, et le travail m’a été confié pour mon plus grand plaisir. Afin de proposer une vision un tant soit peu élargie, j’ai choisi d’écouter plusieurs sons de cloche en me basant sur les chiffres et les analyses non pas d’un seul rapport, mais de 4 !

- Cybersecurity Report 2025 de Hornetsecurity, un fournisseur mondial de solutions de sécurité cloud spécialisé dans la protection des environnements Microsoft 365.

- Security Navigator 2025 d’Orange Cyberdefense, une filiale du groupe Orange spécialisée dans la cybersécurité proposant des services de détection de menaces pour ses clients.

- Rapport sur la cybersécurité 2024 de Check Point Research (cp<r>), la division de recherche en cybersécurité de Check Point Software Technologies, leader mondial dans le domaine de la sécurité informatique.

- Panorama de la cybermenace 2023 de l’ANSSI, l’Agence nationale de la sécurité des systèmes d’information est l’autorité française en matière de cybersécurité.

Introduction

Comme on pouvait se douter, il s’avère que l’année 2025 marque un tournant dans la cybersécurité. L’intelligence artificielle (IA), longtemps vue comme une alliée, devient aussi une menace majeure. Entre cyber-extorsion, attaques contre les infrastructures critiques et vulnérabilités des modèles d’IA eux-mêmes, les défis sont plus complexes que jamais. Mais face à ces menaces, l’IA s’impose aussi comme un outil de défense incontournable, capable d’analyser en temps réel d’énormes volumes de données pour identifier des menaces sophistiquées. Retrouvez ici :

- les principaux incidents de 2024 ;

- les points clés de la cybersécurité pour 2025 ;

- un rappel des bonnes pratiques à mettre en place pour assurer votre cybersécurité.

Principaux incidents de 2024

Chaque année, le nombre d’incidents de sécurité informatique augmente. En 2023, 49 % des entreprises françaises ont subi au moins une cyberattaque et le baromètre des risques d’Allianz indiquait que les incidents cybernétiques constituaient la première menace contre les performances des entreprises. Et les menaces sont de plus en plus sérieuses. L’année 2024 a été marquée par de nombreux incidents de cybersécurité majeurs.

Ici, je présente 4 incidents cités par Hornetsecurity qui ont eu des conséquences particulièrement importantes :

- Panne chez Crowdstrike. Une mise à jour défectueuse a provoqué des blocages sur 8,5 millions de PC Windows, affectant de grandes entreprises (dont des aéroports) et causant des pertes estimées à 5,4 milliards de dollars pour les entreprises du Fortune 500 affectées.

- Piratage des casinos MGM et Caesar’s. Les hackers ont trompé les services clients pour accéder aux systèmes internes. Cette attaque rappelle l’importance de former les employés à reconnaître les tentatives de fraude.

- Fuite de données chez 23andMe. Des informations génétiques et personnelles ont été volées, posant un risque pour la vie privée des utilisateurs à long terme.

- Failles de sécurité chez Microsoft. Plusieurs problèmes, dont une vulnérabilité critique dans Active Directory, ont exposé des millions d’entreprises à des attaques.

Beaucoup d’autres incidents numériques auraient pu être cités, mais il me fallait faire un choix. Je pense notamment à des fraudeurs qui ont utilisé la voix d’un cadre supérieur, clonée numériquement par une IA, pour ordonner des transferts financiers. Cette attaque a causé une perte de 25 millions de dollars pour le groupe d’ingénierie britannique Arup (source : Orange Cyberdefense).

Il y a également eu des dénouements heureux comme le démasquage du chef du groupe Lockbit, un réseau de cybercriminels. Ce qui a permis de l’affaiblir (source : Hornetsecurity).

L’IA : une arme à double tranchant

L’intelligence artificielle s’est invitée jusque dans nos foyers grâce à des outils comme ChatGPT ou Midjourney. Pour 2025, l’intelligence artificielle est plus que jamais au cœur de la cybersécurité. À la fois arme d’attaque et arme de défense, l’IA est utilisée par les deux camps adverses.

Les hackers exploitent l’IA

Les grands modèles de langage (LLM) sont désormais exploités par des groupes malveillants. Des cybercriminels russes, nord-coréens et iraniens utilisent l’IA pour :

- améliorer la rédaction de leurs attaques d’hameçonnage ;

- analyser les technologies sensibles ;

- usurper des identités vocales, etc.

Par ailleurs, les LLM eux-mêmes sont devenus des cibles, exposés à des attaques par injection, des exfiltrations de données et des tentatives de contournement de sécurité (jailbreaks).

L’IA protectrice

Heureusement, l’IA est aussi un allié pour les experts en cybersécurité. Elle permet de :

- Analyser les journaux de proxy en temps réel pour détecter des schémas suspects.

- Identifier des communications anormales pouvant révéler une attaque en cours.

- Automatiser la réponse aux incidents, réduisant ainsi le délai d’intervention.

Cependant, l’adoption massive de l’IA présente des risques. Selon Orange Cyberdefense, 96 % des dirigeants s’attendent à une amélioration de la productivité grâce à l’IA, mais paradoxalement, 77 % des employés rapportent qu’elle ralentit certaines opérations. De plus, la dépendance croissante aux fournisseurs d’IA pose un risque stratégique pour les entreprises.

Les 4 sources principales de cyberattaques

Certaines des méthodes de hacking visent directement la personne et ses faiblesses, d’autres s’attaquent aux organisations. Bien sûr, les deux peuvent être liées : attaquer une entreprise en passant par le personnel. Voici les 4 méthodes et causes des cyberattaques.

Hameçonnage (phishing)

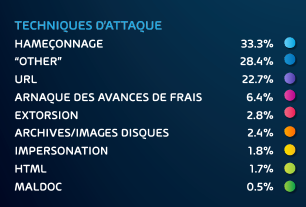

Selon le rapport de Hornetsecurity, les attaques par e-mail sont de plus en plus courantes. Et l’hameçonnage (phishing) est la technique la plus utilisée, représentant 33 % des attaques.

Il s’agit d’e-mails frauduleux qui cherchent à tromper les utiliser pour leur voler des informations personnelles ou les inciter à cliquer des liens dangereux. Cette méthode se base sur l’ingénierie sociale, une technique de manipulation utilisée par les cybercriminels pour tromper les personnes et les inciter à divulguer des informations sensibles telles que les mots de passe et les codes bancaires. Au lieu de s’attaquer directement à un système informatique, les hackers exploitent les faiblesses humaines (biais cognitifs), comme la confiance, l’urgence ou la peur.

Liens malveillants

Les liens malveillants, ou URL malveillantes, se trouvent en deuxième position juste derrière, avec 22,7 % des attaques. Ces liens dirigent souvent vers des sites qui ressemblent à de vrais sites web (fausse page de connexion à un compte bancaire par exemple). Ils sont en réalité créés pour voler vos identifiants et mots de passe. Des outils comme Evilginx et PyPhisher permettent aux pirates de reproduire ces fausses pages et même de contourner la double authentification (MFA).

Dans le même genre, on peut citer aussi :

- Les pièces jointes infectées, bien que leur utilisation soit en baisse.

- Les fraudes aux avances de frais vous promettant un gain financier en échange d’un paiement initial.

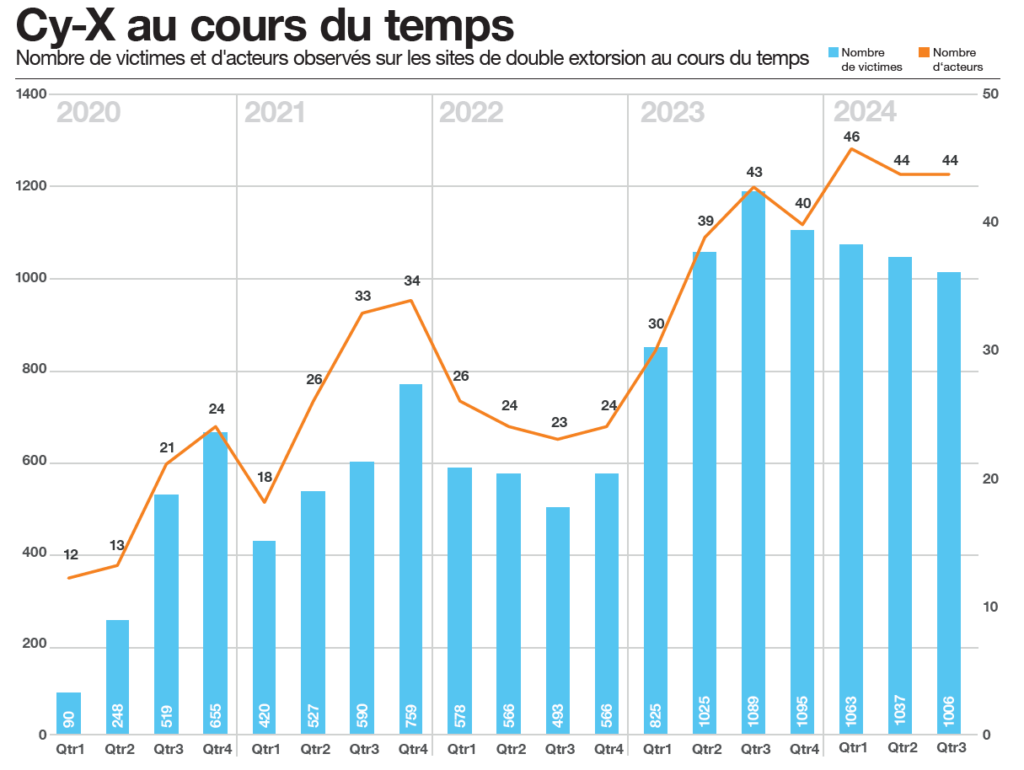

Cyber-extorsion

Les cybercriminels intensifient leurs agressions contre les entreprises directement. Entre 2023 et 2024, les attaques de type cyber-extorsion (Cy-X) ont augmenté de 53 % pour les PME et de 52 % pour les entreprises de taille moyenne (Orange Cyberdefense). Le secteur de la santé a subi une hausse de 50 % de victimes, la plus forte augmentation des incidents de Cy-X, rendant la menace particulièrement critique. Et, sur le plan mondial, l’industrie manufacturière reste le secteur le plus touché par la cyber-extorsion, représentant 22 % de toutes les victimes, avec une augmentation de 25 % des incidents.

Malheureusement, la double peine est de plus en plus courante. Les groupes de Cy-X utilisent des sites de fuite de données sur le dark web pour exercer une pression supplémentaire sur les victimes.

Récapitulatif sur la différence entre Cy-X et phishing :

| Critère | Cyber-extorsion (Cy-X) | Hameçonnage (phishing) |

|---|---|---|

| Objectif | Obtenir une rançon en faisant pression sur la victime | Tromper la victime pour obtenir des informations ou de l’argent |

| Méthode principale | Chantage, ransomware, menaces | E-mails, faux sites, messages trompeurs |

| Exemple d’attaque | Ransomware qui chiffre des fichiers et demande un paiement | E-mail de « banque » demandant des identifiants |

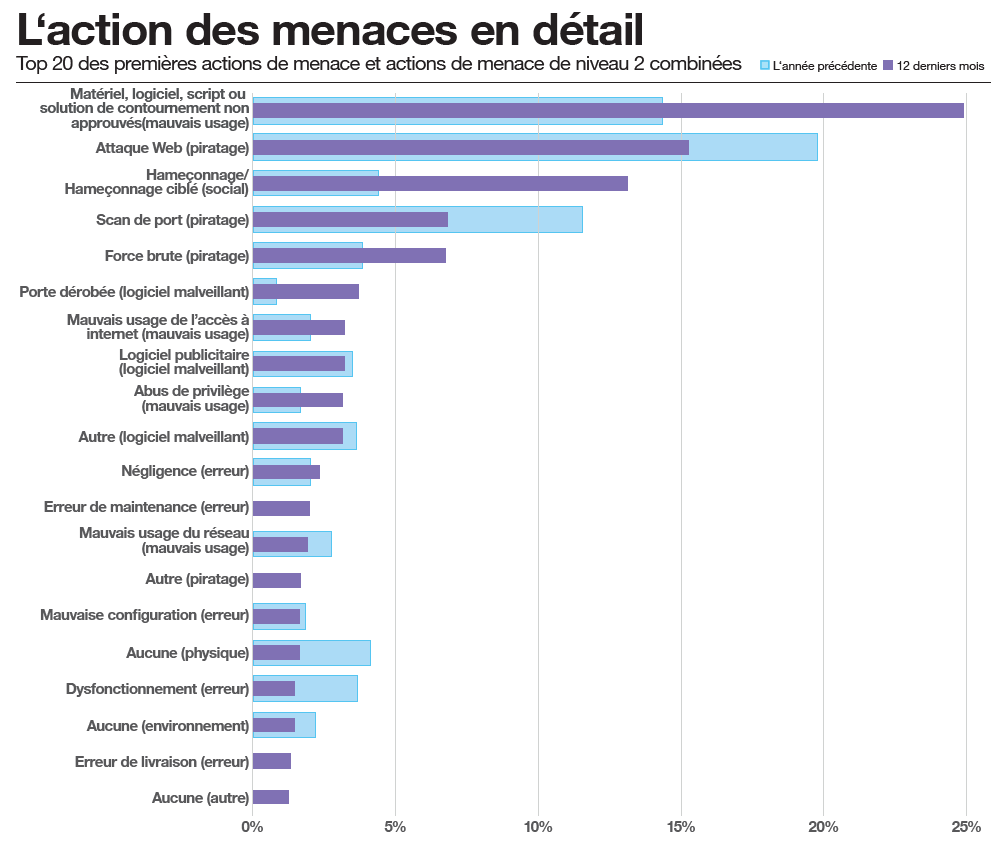

Mauvais usage

Il ne s’agit pas ici d’une méthode de hacking à proprement parler. Cependant, l’augmentation significative des incidents numériques incombent de plus en plus à un mauvais usage de l’Internet et de l’informatique. Ce qui en fait une menace majeure. Selon Orange Cyberdefense :

« La part des “mauvais usages” dans les actions de menace est passée de 16,61 % à 28,27 %, rejoignant presque le piratage. »

Plus que jamais, « l’acteur interne » est une source de failles de sécurité et d’incidents cybernétiques. Cela résulte généralement de violations des règles d’utilisation ou d’autres politiques de sécurité et d’un manque de discrétion. Dans le cadre VERIS, la mauvaise utilisation ou le mauvais usage sont définis comme l’« utilisation des ressources ou privilèges organisationnels pour un but ou d’une manière contraire à leur intention initiale ».

Ce qui peut aussi être pointé du doigt est la prolifération des objets connectés (IoT) et en premier lieu les smartphones, qui multiplie les connexions à Internet, les mauvais usages et donc les failles de sécurité.

Les 4 cibles privilégiées

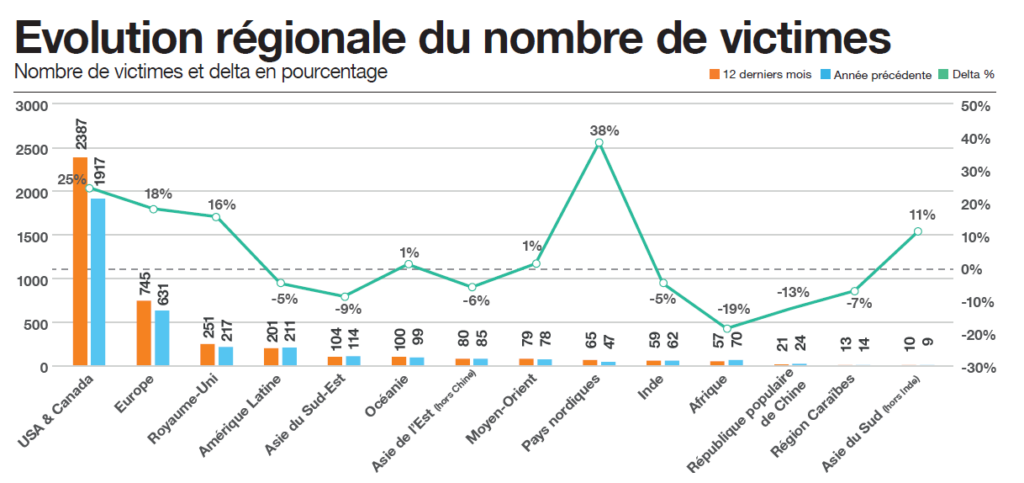

Ici, je fais mentions du type d’organisations (entreprise, collectivité, santé, etc.). Mais d’un point de vue plus large (vision macro), on constate aussi une nette évolution régionale. Les pays dits occidentaux et situés dans l’hémisphère nord sont de plus en plus touchés. Les pays nordiques ont connu une forte augmentation de 38 % du nombre d’attaques entre 2023 et 2024. A contrario, les autres régions connaissent globalement des baisses. En témoigne le graphique suivant :

TPE, PME et ETI

Les très petites, petites et moyennes entreprises, ainsi que les entreprises de taille intermédiaire sont les principales victimes des cyberattaques. Pour 2023, l’ANSSI (Agence nationale de la sécurité des systèmes d’information) indiquait que 34 % des victimes d’attaque par rançongiciel en France étaient des TPE, PME ou ETI. Malheureusement, les TPE ont connu, selon Orange Cyberdefense, une augmentation de 53 % des attaques de cyber-extorsion, tandis que les PME ont enregistré une hausse de 52 %. Les chiffres de 2024, qui seront annoncés plus tard cette année, devraient donc être inquiétants.

Les collectivités territoriales et locales

Les organisations de type collectivité territoriale et locale sont en deuxième place et représentent 24 % des victimes (ANSSI). Le secteur de l’administration publique est particulièrement visé par le hacktivisme et la cyber-extorsion, souvent en lien avec des élections et des évènements géopolitiques. Ce secteur a connu une augmentation de 31 % des incidents de Cy-X (Orange Cyberdefense).

Le secteur manufacturier

J’étais obligé de faire un zoom particulier sur ce secteur d’activité, car l’industrie manufacturière est fréquemment ciblée en raison de sa dépendance aux systèmes de technologies opérationnelles (OT, Operational Technology) et à son utilisation d’appareils IoT (Internet des objets connectés) mal ou non sécurisés. Le secteur de la manufacture représente 57 % des attaques par rançongiciels (cyber-extorsion) contre les entreprises. Et, selon Orange Cyberdefense, les attaques sur OT ont augmenté de 39 % par rapport à la période de 35 ans précédente, ce qui est alarmant.

Le principal risque pour ces infrastructures réside dans la manipulation du contrôle des systèmes, une technique détectée dans 46 % des attaques OT en 2024. Les conséquences peuvent aller de la perte de productivité aux dégâts matériels, avec des implications potentiellement graves pour la sécurité humaine.

Hôpitaux et services de santé

10 % des victimes de rançongiciels sont des établissements de santé (ANSSI). Ce secteur est de plus en plus ciblé par la cyber-extorsion et les attaques par logiciels malveillants, avec une augmentation de 50 % des incidents. Cette hausse est notamment expliquée par l’abandon des contraintes éthiques dans le but de cibler des services de santé essentiels (hôpitaux et soins ambulatoires). Les pirates ont donc de moins en moins d’états d’âme.

Cybersécurité : adopter de bons réflexes

Les actions ci-dessous, que je vous invite à intégrer dans vos habitudes, participent à la « bonne hygiène informatique » pour vous protéger numériquement :

- Vérifier que le système d’exploitation et les logiciels sont bien à jour.

- Protéger les appareils mobiles avec un antivirus.

- Utiliser une authentification forte à plusieurs facteurs (MFA) et des mots de passe complexes.

- Vérifier l’expéditeur des e-mails, les pièces jointes et les liens avant de les ouvrir.

- Faire des sauvegardes régulières.

- Se méfier de l’ingénierie sociale et se tenir informer des menaces.

- Utiliser les IA avec prudence, etc.

Mon avis : 2025, une année sous haute tension

La cybersécurité en 2025 sera dominée par l’IA, la cyber-extorsion et la protection des infrastructures critiques. L’année connaîtra certainement une nouvelle hausse du nombre global d’attaques informatiques. Cela s’explique en partie par le fait que l’IA s’impose comme un élément central pour les attaquants, même si les cyberdéfenseurs l’utilisent également. Certains spécialistes, comme John Lambert cité par Orange Cyberdefense dans son rapport, pointent le fait que les défenseurs ne pensent pas comme les attaquants :

« Les défenseurs pensent en listes. Les attaquants pensent en graphique. Tant que cela sera vrai, les attaquants gagneront. »

Les entreprises doivent alors dès maintenant adapter leur stratégie pour ne pas subir les nouvelles menaces, mais les anticiper en étant proactives. Et les particuliers doivent adopter une bonne hygiène informatique pour assurer la sécurité de leurs données et celles de leurs entreprises.