Avec ses 2,5 milliards d’utilisateurs, YouTube est la plateforme de vidéo la plus populaire au monde, et c’est précisément ce qui en fait une cible privilégiée pour les cybercriminels. Si les attaques ciblant les comptes de créateurs de contenu sur YouTube ne sont pas nouvelles, une nouvelle menace vient d’être mise en lumière par des chercheurs en sécurité, menaçant non seulement les créateurs, mais aussi tous les utilisateurs de la plateforme (les viewers, vous).

Selon une étude publiée le 10 janvier par Trend Micro, des pirates exploitent YouTube pour diffuser des logiciels malveillants et collecter les données sensibles des utilisateurs, y compris les identifiants de navigation. Voici tout ce que vous devez savoir pour vous protéger face à cette nouvelle menace.

Table des matières

Des attaques bien pensées

L’expert réponse aux incidents de sécurité de Trend Micro, Ryan Maglaque, avec ses collègues Jay Nebre et Allixon Kristoffer Francisco, a révélé que les pirates utilisaient désormais YouTube et d’autres plateformes sociales comme canaux pour diffuser des liens malveillants. L’objectif ? Voler les informations de connexion des utilisateurs. Ces pirates se servent de la confiance que les utilisateurs placent dans des sites comme YouTube pour leur faire cliquer sur des liens malveillants dissimulés dans les descriptions ou dans les commentaires.

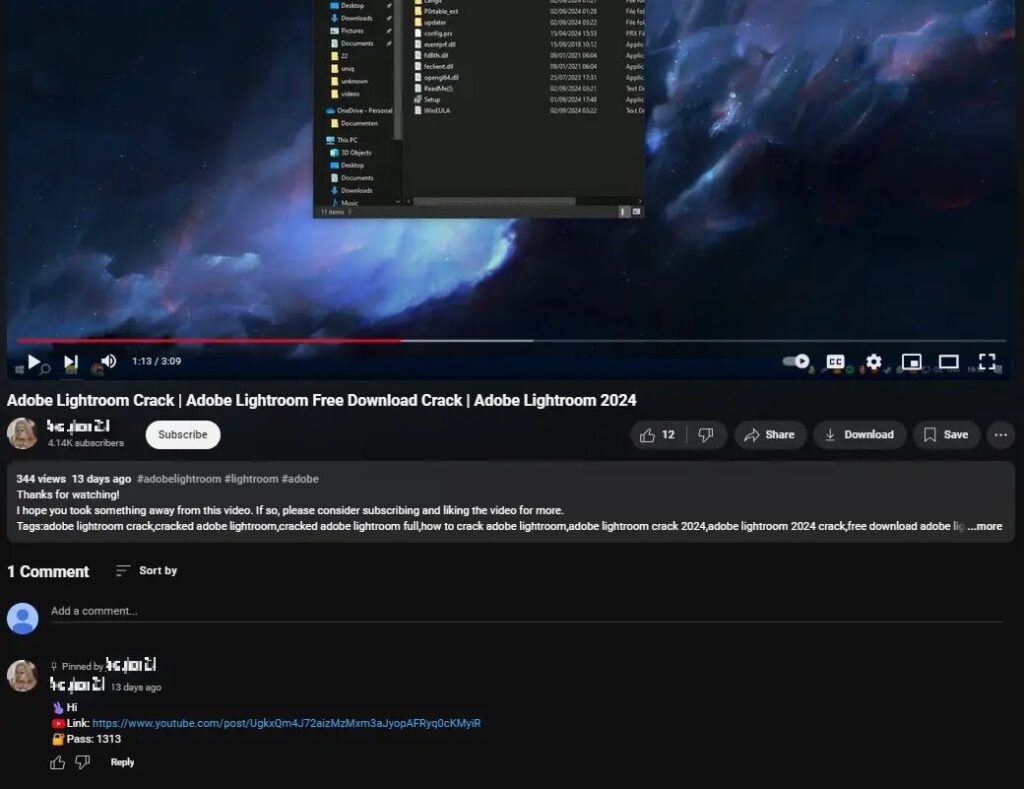

Le processus d’attaque est particulièrement bien conçu : les attaquants leurrent les victimes avec des vidéos prétendant offrir des tutoriels sur la manière d’obtenir gratuitement des logiciels piratés comme Adobe Lightroom. Ces vidéos sont souvent accompagnées de liens dans les descriptions ou dans les commentaires, redirigeant les utilisateurs vers des sites de téléchargement de fichiers malveillants.

Les techniques utilisées pour contourner la détection

Ce qui distingue cette campagne d’attaques, c’est l’utilisation de techniques avancées pour éviter la détection par les systèmes de sécurité. L’étude révèle que les pirates exploitent des services d’hébergement de fichiers réputés comme Mediafire ou Mega.nz pour stocker leurs fichiers malveillants. Cela permet aux malwares de contourner les protections antivirus classiques qui ne détectent souvent les menaces que si elles sont identifiées via un lien spécifique.

Ryan Maglaque précise également que les pirates ont recours à plusieurs méthodes pour rendre l’analyse et la détection plus difficiles :

- utilisation de fichiers volumineux : ces fichiers sont souvent trop lourds pour être analysés correctement en sandbox, un environnement virtuel utilisé pour tester les logiciels avant leur exécution ;

- archives ZIP protégées par mot de passe : cette technique empêche les antivirus de scanner le contenu de l’archive avant son extraction, compliquant l’analyse de son contenu ;

- hébergement sur des plateformes reconnues : l’utilisation de services de partage de fichiers connus rend les attaques beaucoup plus difficiles à repérer.

L’un des aspects les plus inquiétants est l’exploitation des bibliothèques dynamiques de liens (DLL) et des injections de processus pour exécuter le malware tout en dissimulant son activité. Les malwares sont intégrés dans des processus légitimes de l’ordinateur, ce qui les rend encore plus difficiles à identifier.

L’impact du malware : vol de données sensibles

Les malwares déployés dans le cadre de cette attaque sont principalement des info-stealers, des trojans sophistiqués qui volent des informations sensibles des navigateurs web des victimes. Parmi les données récoltées, on trouve des informations de connexion comme des mots de passe, des données d’autocomplétion, des informations sur les portefeuilles de cryptomonnaies ainsi que des identifiants de services tels que Steam et Discord.

Jay Nebre, analyste en menaces chez Trend Micro, met en garde contre la facilité avec laquelle ces malwares peuvent se propager. Après avoir infecté un appareil, ils volent non seulement des identifiants de connexion mais aussi des informations financières, y compris des détails de cartes de crédit. Ces données sont ensuite revendues sur des forums clandestins, alimentant ainsi un écosystème cybercriminel florissant.

La sophistication de la campagne : des attaques furtives et persistantes

Ce qui rend cette campagne d’attaque particulièrement dangereuse, c’est son adaptabilité et son persistante. Une fois le malware installé, il peut rester actif sur l’ordinateur pendant une longue période, collectant des informations à intervalles réguliers. Par exemple, après l’infection, un trojan comme Lumma Stealer peut prendre des captures d’écran de l’écran de l’utilisateur, offrant ainsi une vue d’ensemble des activités et des informations stockées.

Les attaquants ont même recours à des techniques de persistence pour s’assurer que le malware continue de fonctionner même après un redémarrage de l’ordinateur. Ils créent des entrées dans le registre Windows ou ajoutent des tâches planifiées qui permettent au malware de se réinstaller automatiquement.

Que pouvez-vous faire pour vous protéger ?

Bien que ces attaques soient de plus en plus sophistiquées, il existe plusieurs mesures que vous pouvez prendre pour vous protéger :

- Évitez les logiciels piratés : ne téléchargez pas de logiciels à partir de sources non officielles, même si elles semblent légitimes ;

- Vérifiez les sources de téléchargement : avant de cliquer sur un lien, même sur YouTube, assurez-vous qu’il provient d’une source fiable. Méfiez-vous des liens dans les commentaires, même s’ils sont associés à des vidéos populaires ;

- Mettez à jour votre antivirus : assurez-vous que votre antivirus est à jour et qu’il utilise des techniques de détection avancées (voir : Meilleur antivirus 2025 : quel antivirus choisir pour Windows 11 et 10 ?) ;

- Activez la vérification en deux étapes : pour les comptes en ligne, notamment ceux de cryptomonnaies ou de jeux vidéo, activez la vérification en deux étapes afin de compliquer l’accès non autorisé à vos comptes.

Conclusion : la vigilance reste de mise

Les attaques sur YouTube, qui utilisent des vidéos frauduleuses pour diffuser des malwares, montrent l’ingéniosité des cybercriminels dans l’exploitation des plateformes populaires. Même si les systèmes de protection évoluent pour détecter de telles menaces, la vigilance des utilisateurs est essentielle. En restant prudents et informés, vous pouvez éviter de tomber dans les pièges tendus par les pirates et protéger vos données sensibles.

Les chercheurs de Trend Micro et d’autres experts en cybersécurité continuent de surveiller cette menace et de développer de nouvelles méthodes pour détecter et bloquer ces attaques. Mais comme l’explique Allixon Kristoffer Francisco, l’un des analystes de Trend Micro, « tant que les utilisateurs chercheront à obtenir des logiciels piratés ou des cheats gratuits, les cybercriminels trouveront des moyens toujours plus ingénieux pour exploiter ces désirs. »