BitLocker est un logiciel de chiffrement intégré à Windows qui permet de chiffrer un disque (disque dur, SSD, clé USB…) pour protéger vos données personnelles contre le vol et les intrusions.

Pour savoir comment utiliser BitLocker en interface graphique, suivez ce tutoriel :

BitLocker : chiffrer un disque sur Windows

Sur cette page, nous allons comment voir utiliser BitLocker en ligne de commande grâce à la commande manage-bde.

Vous allez voir que manage-bde permet de gérer vos volumes chiffrés avec BitLocker beaucoup plus rapidement qu’avec l’interface graphique de Windows.

Table des matières

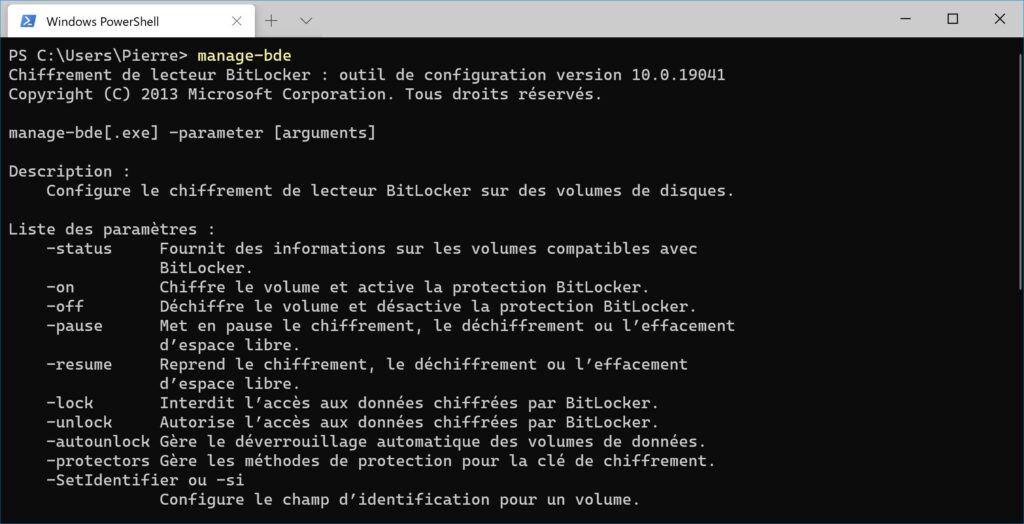

Manuel de manage-bde

Voici tous les paramètres disponibles avec la commande manage-bde :

| Paramètre | Description |

|---|---|

| -status | Affiche des informations sur les volumes compatibles avec BitLocker |

| -on | Chiffre le volume et active la protection BitLocker |

| -off | Déchiffre le volume et désactive la protection BitLocker |

| -pause | Met en pause le chiffrement, le déchiffrement ou l’effacement d’espace libre |

| -resume | Reprend le chiffrement, le déchiffrement ou l’effacement d’espace libre |

| -lock | Verrouille le volume (interdit l’accès au volume) |

| -unlock | Déverrouille le volume (autorise l’accès au volume) |

| -autounlock | Gère le déverrouillage automatique du volume |

| -protectors | Gère les protecteurs |

| -SetIdentifier -si |

Définit le champ d’identification du volume |

| -ForceRecovery -fr |

Force le volume à entrer en mode Recovery au redémarrage |

| -changepassword | Modifie le mot de passe du volume |

| -changepin | Modifie le code PIN du volume |

| -changekey | Modifie la clé de démarrage du volume |

| -KeyPackage -kp |

Génère un package de clés pour le volume |

| -upgrade | Met à niveau la version de BitLocker |

| -WipeFreeSpace -w |

Efface l’espace libre sur le volume |

| -ComputerName -cn |

Exécute la commande sur un autre ordinateur |

Toutes les commandes doivent être exécutées sur Windows PowerShell ou l’invite de commandes en tant qu’administrateur.

manage-bde : BitLocker en ligne de commande

Afficher l’état de BitLocker

Pour afficher l’état de BitLocker sur tous les lecteurs du système :

manage-bde -statusPour afficher l’état d’un lecteur en particulier, saisissez sa lettre de lecteur :

manage-bde -status C:

Volume C: [OS]

[Volume du système d’exploitation]

Taille : 912,53 Go

Version de BitLocker : 2.0

État de la conversion : Espace utilisé uniquement chiffré

Pourcentage chiffré : 100,0%

Méthode de chiffrement : XTS-AES 128

État de la protection : Protection activée

État du verrouillage : Déverrouillé

Champ d’identification : Inconnu

Protecteurs de clés :

Mot de passe numérique

TPM And PINDans l’exemple ci-dessus, le lecteur C est chiffré avec BitLocker, l’algorithme de chiffrement XTS-AES 128 est utilisé et deux protecteurs sont configurés : une clé de récupération (« mot de passe numérique ») et un TPM avec code PIN.

manage-bde -status D:

Volume D: [Lecteur USB]

[Volume de données]

Taille : 119,50 Go

Version de BitLocker : Aucun

État de la conversion : Intégralement déchiffré

Pourcentage chiffré : 0,0%

Méthode de chiffrement : Aucun

État de la protection : Protection désactivée

État du verrouillage : Déverrouillé

Champ d’identification : Aucun

Déverrouillage automatique : Désactivé

Protecteurs de clés : Aucun trouvéDans l’exemple ci-dessus, le lecteur amovible D n’est pas chiffré avec BitLocker.

Activer BitLocker

Pour activer BitLocker sur un lecteur D, avec un mot de passe classique et un mot de passe de récupération comme protecteurs :

manage-bde -on D: -password -recoverypasswordPour activer BitLocker sur un lecteur D, avec un mot de passe de récupération et une clé de récupération sur un lecteur E comme protecteurs :

manage-bde -on D: -password -recoverypassword -recoverykey E:\Pour activer BitLocker sur un lecteur C, avec un TPM + code PIN et une clé de démarrage sur un lecteur E (pour déverrouiller le lecteur du système d’exploitation) comme protecteurs :

manage-bde -on C: -tpmandpin -startupkey E:\Pour activer BitLocker sur un lecteur D, avec un mot de passe de récupération comme protecteur, en ne chiffrant que l’espace disque utilisé (plus rapide) et en utilisant l’algorithme de chiffrement XTS-AES 256 :

manage-bde -on D: -recoverypassword -used -encryptionmethod "xts_aes256"Toutes les paramètres disponibles :

| Paramètre | Description |

|---|---|

| -RecoveryPassword -rp |

Ajoute le protecteur : mot de passe de récupération — Obligatoire pour commencer le chiffrement du lecteur. Laissez l’argument vide pour générer un mot de passe de récupération aléatoire (recommandé) |

| -RecoveryKey -rk |

Ajoute le protecteur : clé de récupération — Spécifiez l’emplacement où sera enregistré le fichier contenant la clé de récupération |

| -StartupKey -sk |

Ajoute le protecteur : clé de démarrage — Obligatoire si l’ordinateur ne possède pas de TPM. Le fichier contenant la clé de démarrage doit se trouver à la racine d’un périphérique USB |

| -Certificate -cert |

Ajoute le protecteur : clé publique — Spécifiez l’emplacement d’un fichier de certificat ou l’empreinte numérique d’un certificat BitLocker valide |

| -TPMAndPIN -tp |

Ajoute le protecteur : TPM + code PIN (pour le lecteur du système d’exploitation) — Spécifiez le code PIN de 4 à 20 chiffres qui doit être tapé chaque fois que l’ordinateur démarre. Tout protecteur TPM présent est supprimé et remplacé par celui-ci |

| -TPMAndStartupKey -tsk |

Ajoute le protecteur : TPM + clé de démarrage (pour lecteur avec système d’exploitation) — Le fichier contenant la clé de démarrage doit se trouver à la racine d’un périphérique USB. Tout protecteur TPM présent sur l’ordinateur est supprimé et remplacé par celui-ci |

| -TPMAndPINAndStartupKey -tpsk |

Ajoute les protecteurs : TPM + code PIN + clé de démarrage (pour lecteur avec système d’exploitation) |

| -Password -pw |

Ajoute le protecteur : mot de passe |

| -ADAccountOrGroup -sid |

Ajoute le protecteur : identité SID |

| -UsedSpaceOnly -used |

Chiffre uniquement l’espace disque utilisé par le volume |

| -EncryptionMethod -em |

Configure l’algorithme de chiffrement et la taille de la clé — Choisissez entre AES 128 bits (« aes128 »), AES 256 bits (« aes256 »), XTS-AES 128 bits (« xts_aes128 ») ou XTS-AES 256 bits (« xts_aes256 ») |

| -SkipHardwareTest -s |

Commence le chiffrement sans procéder à un test matériel |

| -Synchronous -sync |

Force manage-bde à attendre que la commande -on soit terminée avant d’afficher l’invite de commandes |

| -DiscoveryVolumeType -dv |

Définit le système de fichiers à utiliser pour le volume de découverte (= volume de type FAT caché et ajouté au lecteur amovible protégé par BitLocker) |

| -ForceEncryptionType -fet |

Force BitLocker à utiliser un chiffrement logiciel ou matériel |

| -RemoveVolumeShadowCopies -rvsc |

Force la suppression des clichés instantanés du volume |

| -ComputerName -cn |

Exécute la commande sur un autre ordinateur |

Désactiver BitLocker

Pour désactiver BitLocker sur un lecteur et le déchiffrer complètement :

manage-bde -off X:Vous pouvez suivre la progression du déchiffrement avec la commande :

manage-bde -status X:Suspendre/Reprendre l’opération en cours

Le chiffrement, le déchiffrement et l’effacement d’espace libre sont trois opérations qu’il est possible de suspendre puis reprendre ultérieurement.

manage-bde -pause X:manage-bde -resume X:Verrouiller/Déverrouiller un lecteur

Pour déverrouiller un lecteur chiffré avec BitLocker à l’aide d’un mode de passe de récupération :

manage-bde -unlock X: -recoverypassword 695970-708774-360316-198979-076835-400939Pour déverrouiller un lecteur D à l’aide d’une clé de récupération située sur un lecteur E :

manage-bde -unlock D: -recoverykey "E:\442034D3-2F9D-46EC-AECB-CE68D15C9B73.BEK"Pour verrouiller un lecteur :

manage-bde -lock X:Une fois qu’un lecteur est verrouillé, il ne peut être déverrouillé qu’à l’aide d’un des protecteurs qui ont été définis dessus.

Activer le déverrouillage automatique

Pour activer le déverrouillage automatique sur un lecteur :

manage-bde -autounlock -enable X:Pour désactiver le déverrouillage automatique sur un lecteur :

manage-bde -autounlock -disable X:Gérer les protecteurs

Pour afficher la liste des protecteurs d’un lecteur chiffré avec BitLocker :

manage-bde -protectors -get X:

Volume X: [Lecteur USB]

Tous les protecteurs de clés

Clé externe :

ID : {442034D3-2F9D-46EC-AECB-CE68D15C9B73}

Nom de fichier de clé externe :

442034D3-2F9D-46EC-AECB-CE68D15C9B73.BEK

Mot de passe numérique :

ID : {0E4EDB4B-D7D9-4B92-B37A-299473EB35C5}

Mot de passe :

695970-708774-360316-079849-474177-198979-076835-400939Dans l’exemple ci-dessus, deux protecteurs sont actifs : une clé de récupération (« clé externe ») et un mot de passe de récupération (« mot de passe numérique »).

Pour supprimer un protecteur de type mot de passe de récupération :

manage-bde -protectors -delete X: -type RecoveryPasswordPour ajouter un protecteur de type TPM + code PIN :

manage-bde -protectors -add X: -type TPMAndPINVoici la liste de tous les protecteurs : RecoveryPassword, ExternalKey, Certificate, TPM, TPMAndStartupKey, TPMAndPIN, TPMAndPINAndStartupKey, Password, Identity.

Modifier le code PIN

Pour changer le code PIN d’un lecteur chiffré avec BitLocker :

manage-bde -changepin X:Modifier le mot de passe

Pour changer le mot de passe d’un lecteur chiffré avec BitLocker :

manage-bde -changepassword X: